该文章主要记录一些特殊的趣题

Shamir门限

题目来源:暂不明确

题目:

1 | 公司使用Shamir门限密钥设计了一个秘密保存方案,将fag保存了起来,最终的设计效果如下密钥总共有9份,拿到任意5个密钥即可解出保存的flag.现在我们知道公共的密钥: |

题目明确说了这是一个Shamir门限方案,先来简单梳理一下Shamir门限方案的基本实施方式,大概分为以下几步:

1、根据恢复秘密最小人数及秘密消息,生成秘密多项式

- 将秘密消息转化为整数,记为 secret

- 首先,设置一个需恢复秘密的最小人数 t ,而题目中说”拿到任意5个密钥即可解出保存的flag”,因此t=5

- 设置一个公钥 p ,作为之后生成的多项式所处的有限域

- 生成一个 t-1 次的多项式,满足:

- 因此可以看出,当多项式取 x=0 时,对应的 f(x)=f(0)=a0=secret,即秘密消息

2、根据秘密多项式,进行密钥分发

- 设实际参与密钥分发的人数为 n ,则将 1~n(有时也可能是n个不同的随机数)依次代入秘密多项式 f(x),便得到n组密钥:

- 将生成的 n 个密钥分发给 n 个人

3、销毁秘密多项式

至此,Shamir门限方案便实施完成了,这种分法方案涉及到两个数字,一个是需恢复秘密的最小人数 t ,一个是实际参与密钥分发的人数 n ,因此可以称为 (t,n) - 门限方案。

需要注意到的是,在完成密钥分发之后,秘密多项式便随之被销毁了。那么在拥有足够数量的密钥(>=t)的情况下,怎么恢复秘密信息 secret呢?这就需要用到拉格朗日插值公式,我们不妨先把密钥记为:

则插值多项式如下:

直观一点可以展开写成下式:

观察一下这个多项式的性质:

- 是一个 t-1 次多项式

- 分发的密钥均是多项式上的点:

- 这是因为,代入其中任意一个密钥的横坐标,则只有代入的那一项不为0,而其他全为0,拿 x1 举例:

- 即:

所以当有足够多的点( t-1 次多项式需要 t 个点)进行插值时,就可以代入 0 进入插值多项式,解出的常数项即为秘密消息 secret

完全了解了Shamir门限方案后再来看这个题,就可以发现密钥数量是完全足够的,但是不清楚5个人具体分到的是9个密钥中的哪一个密钥,因此还需要全排列爆破处理。

exp.py:

1 | from itertools import permutations |

sqrt

题目来源:bricsctf-2023-Quals

题目:

1 | from sage.all import * |

密文txt:

1 | [41, 124, 256, 27, 201, 93, 40, 133, 47, 10, 69, 253, 13, 245, 165, 166, 118, 230, 197, 249, 115, 18, 71, 24, 100, 14, 160, 28, 251, 96, 106, 5, 244, 58, 67, 44, 150, 42, 255, 74, 168, 182, 153, 209, 227, 232, 159, 128, 125, 11, 135, 90, 76, 30, 84, 31, 1, 149, 48, 95, 216, 94, 157, 131, 196, 172, 105, 169, 202, 203, 121, 210, 53, 9, 147, 89, 39, 68, 59, 141, 87, 207, 51, 180, 19, 81, 57, 103, 228, 77, 12, 129, 185, 85, 45, 123, 50, 116, 65, 213, 104, 64, 54, 155, 222, 112, 3, 252, 21, 33, 138, 151, 211, 233, 204, 97, 239, 113, 82, 200, 23, 231, 177, 26, 72, 4, 78, 183, 199, 6, 49, 29, 250, 119, 32, 56, 110, 187, 35, 143, 83, 25, 70, 2, 66, 101, 217, 120, 224, 142, 191, 136, 189, 127, 132, 36, 174, 146, 152, 140, 193, 62, 178, 17, 148, 248, 167, 88, 73, 229, 134, 156, 158, 60, 63, 242, 221, 34, 214, 20, 171, 139, 226, 186, 164, 181, 236, 107, 111, 61, 99, 108, 179, 223, 137, 212, 237, 102, 161, 145, 184, 173, 247, 162, 205, 154, 55, 117, 254, 38, 75, 234, 7, 46, 109, 22, 175, 144, 219, 220, 195, 190, 98, 79, 15, 170, 80, 235, 52, 8, 37, 243, 198, 86, 43, 192, 241, 240, 208, 130, 188, 114, 218, 215, 206, 176, 238, 16, 246, 126, 122, 163, 225, 92, 91, 194] |

题目非常简短,流程如下:

- 将256个元素进行全排列,并随机抽取其中一个排列,记为 P

- 打印出该排列的平方

- 将该排列 P 的 sha512 值与flag明文相异或,打印出密文

因此,任务就只有一个:根据排列的平方,还原出该排列,并与密文异或就能还原flag

有一个概念一定要先理解清楚,排列的平方是什么意思?用代码可以如下表示:

1 | C[i] = P[P[i]] |

也就是说,一组排列可以看作是一个置换,那么排列的平方就是进行二重置换。

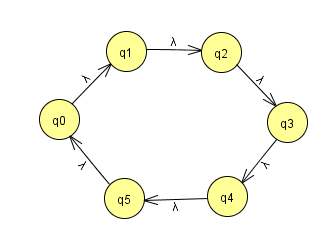

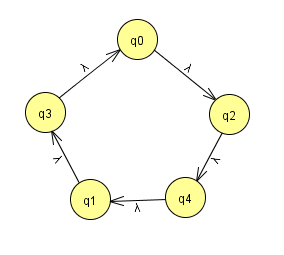

那么怎么还原呢,我们用图的方式来理解,图上一个节点指向另一个节点,代表的就是经过一次置换后,该节点置换到指向节点的位置,比如下面这张图就可以表示一个置换:

(偶数个点的情况)

这张图代表:0置换到1、1置换到2、…5置换到0,这很好理解

那么这个置换平方后会是什么样子?很简单,只需要把一个节点指向节点所指向的节点作为新的置换即可,说起来有点绕,还是举个例子:0指向1,1指向2,所以平方后,0指向2,这就很容易明白了。

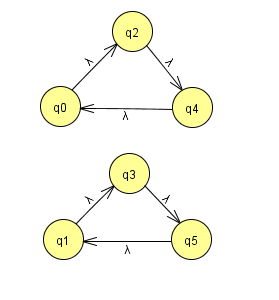

所以上面的置换平方后会变成如下形式:

那么还原的方式就是将两个环并排,然后挨个插入,如下:

但是显然,由于插入的相对位置不同,这样还原就可能会得到多个不同的初始置换,而他们平方后都是满足要求的。

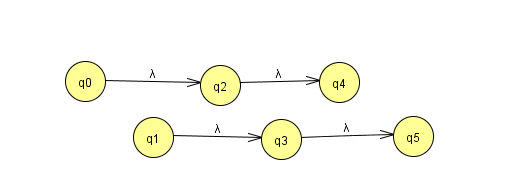

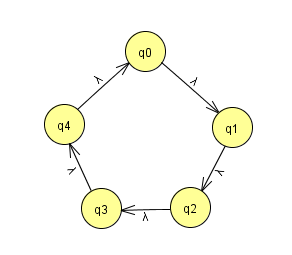

上面的例子是偶数个点的情况,想一想奇数个点平方后会如何:

(奇数个点的情况)

继续利用把一个节点指向节点所指向的节点作为新的置换这一点,可以看出平方后,环并没有裂开,只是交换了位置:

仔细想想就能明白,这种形式的还原是唯一的,不会有多种情况。

想清楚置换与图的关系后,回到题目本身来,按如下步骤分析:

1、首先就要把平方后的排列先转化为若干个环:

1 | #打印环 |

可以发现,平方后的置换可以拆分为 :

- 2个长为 82 的环

- 1个长为75的环

- 3个长为3的环

- 8个单元环

2、接下来就是分析如何还原:

- 对于长为 82 的环,他一定是长为 164 的环拆分而成

- 长为 75 的环一定是本身长就为 75 的环

- 3个长为3的环,可能本身就是 3 个长为 3 的环;也可能本身是一个长为 3 的环加上一个长为 6 的环拆分而成

- 8个单元环,可能本身就是 8 个单元环,也可能是 1-4 个 2 元环加上剩下的单元环

因此,要考虑上述的所有可能情况,求出所有符合要求的排列,并与密文异或做爆破。按理来说,一般爆破需要的是flag头,但是由于我并不知道flag头是什么(别的师傅问的),所以采用全为可见字符来爆破。

复杂度经计算应该是 :(对哪一部分复杂度不清楚可以问我)

1 | 82*1*4*C(8,2)*C(6,2)*C(4,2)*16 |

约为一千多万,大概跑五分钟左右可以全部完成。

exp.py:

1 | from Crypto.Util.number import * |

脚本比较丑,只能就题论题,不能作为该类求平方根置换的通解。

prng(加强版)

(题目具体名称并不是这个,只是我还没有找到对应题目名,就先用着)

题目来源:江苏省领航杯

题目:

1 | from Crypto.Util.number import * |

梳理加密流程:

- 将flag转为大整数后,将该整数转为五进制数,并转为列表,作为seed

- 记列表seed长度为n

- 生成一个 $ n^2*n$ 的矩阵R,其中每个元素为0-4的随机数

- 利用R矩阵,对seed矩阵做如下加密:(其中,$ i=1,2…n^2$)

- 将 $ s_i$ 拼接为S向量后,提供R与S,求解明文

自己做是一点思路都没有,最终找到了 ZM.J 师傅的一篇wp,发现题目是类似的:

[CryptoCTF] CryptoCTF 2023 tough分类 团队解题writeup - 知乎 (zhihu.com)

于是就可以迁移到这道题目中来:

首先,由于seed中每个数字都是0-4之中的某个数m,我们可以先对其进行编码:

1 | 0 : (1,0,0,0,0) |

此时,我们相当于把一个0-4的数转化为了五个变量组成的一个向量:

其中,每个变量 $ x_i$ 只有0或1两种取值,并且对于任意一个0-4的数m, $ x_i$ 有且仅有一个变量为1,其他均为0

这么做的意义是什么?是让我们能够将这个先模5再模2的没有办法解的线性方程组,变化到一个可以解的形式。

为什么这样变换后就可以解?由加密流程知道,$ r_{ij},seed_i$ 均为0-4之间的数,因此相加后模5模2的结果完全可以用一张表加以表示:

| 0 | 1 | 2 | 3 | 4 | |

|---|---|---|---|---|---|

| 0 | 0 | 1 | 0 | 1 | 0 |

| 1 | 1 | 0 | 1 | 0 | 0 |

| 2 | 0 | 1 | 0 | 0 | 1 |

| 3 | 1 | 0 | 0 | 1 | 0 |

| 4 | 0 | 0 | 1 | 0 | 1 |

表的含义是,当 r 取 i ,seed 取 j 时,表中第 i 行第 j 列即为$ (r+seed)\;(mod\;5)\;(mod\;2)$ 的值

然后在这里举个简单的例子来看一下如何变换原题目的线性方程到这种形式下:

假设$ s = (2+m_0)+(3+m_1)+(4+m_2) \;(mod\;5)\;(mod\;2)$,

第一步,把每个 $ m_i$ 表示为五个变量的形式:

第二步,把每一个r转化成对应系数矩阵:

比如,r=2时,看上表的取2的行,需要变量1或4取1就能得到1,否则为0;r=3时,看上表的取3的行,需要变量0或3取1就能得到1,否则为0;r=4时,看上表的取4的行,需要变量2或4取1就能得到1,否则为0

这又是什么意思呢?比如 $ (2+1) \;(mod\;5)\;(mod\;2)$,由真值表可知,他就完全等价于下面的形式:

这么做的好处就是:

- 去除了模5的影响

- 由加法转成了乘法,变成了矩阵可解的形式

因此,刚才的等式$ s = (2+m_0)+(3+m_1)+(4+m_2) \;(mod\;5)\;(mod\;2)$就彻底去除了与模5的关系,而只剩下模2下的线性关系与变量,变成了下面这种形式:

而把这种形式应用于我们需要求解的问题之中,就可以把seed中原本的n个变量转化成5n个变量,因此只需要从n^2个线性方程中拿出5n个线性线性方程即可解得所有的变量取值,再用刚才对m的编码还原即可。

你可能会发现求解后的向量并不全是刚才的编码形式:

1 | 0 : (1,0,0,0,0) |

而出现了:

1 | (1,1,1,1,0) |

事实上,这是因为我们并没有把刚才说的这一点加入到线性方程组的约束中:

- 对于任意一个0-4的数m, $ x_i$ 有且仅有一个变量为1,其他均为0

但是影响不大了,因为你大概也能猜到(1,1,1,1,0)对应的就是不加该限制时4的编码,因此对应还原就好

exp.ipynb:

1 | from Crypto.Util.number import * |

(有不懂的地方欢迎与我交流!)

ahead

题目来源:暂不明确

题目:

1 | from random import randint |

仍然是一个师傅问我的没有靶机的交互题,因此也只说思路。题目看着很复杂,简单梳理一下流程:

- 生成一个初始的S、B,均为长度为128的0、1数组

- 给出初始S的全部值,以及初始B的88个值

- 然后以S、B数组为初始值,经过gen函数连续生成128个值作为z数组,并给出z数组

- 然后继续生成128个值作为AES的key,并加密一个secret,给出密文与iv。如果我们能输入正确的secret就能得到flag

那么显然,如果我们有完整的初始B,就可以直接用他的gen函数生成出key,就能解AES。而现在B被隐藏了40个值,但是却给出了包含了128个初始S、B经gen函数生成的值的数组z。而gen函数看着很麻烦,实际上就是一个复杂LFSR的更新过程,所以其实也可以看作是模2下的一些简单运算。

因此,我们把隐去的40个值视作40个变量,实际上就是40个变量、128个方程的解方程问题。

而这种位运算的多变量方程,z3往往是很有效的。我也直接丢给z3就得到了解,本地测试如下:

1 | from random import randint |

那么还原出B后,用初始S、B先生成z,再生成key就能得到AES密钥,就能解密文了。

e20k

题目来源:N1CTF 2023

题目:

1 | #!/usr/bin/sage |

e20k,0k代表零知识证明(Zero-Knowledge Proof),简要一点说的话,零知识证明就是一方向另一方证明他知道某个问题的答案,但在证明过程中却不透露答案的任何信息。对于零知识证明,有一篇描述的很通俗的科普类的文章可以参考:

零知识证明Zero-Knowledge Proof介绍 - 知乎 (zhihu.com)

而本题就围绕着一个零知识证明的协议展开,接下来梳理一下题目流程。

连接上靶机后,题目首先会生成一个基于ECC的PRNG,其方程为:

其中N由三个素数组成,并且满足:

然后需要我们提供曲线上的一个点P作为初始state,后续更新state的方式为:

然后用这个PRNG取伪随机数的方式,是取P点的横坐标并加上一个2^128以下的未知的固定偏差bias。

这个ECPRNG初始化完毕后,题目生成一个商环如下:

其中的参数是已知的,分别是(注意与ECPRNG里的q和N区分开):

1 | N, q, m = (256, 4197821, 15) |

其中m表示后面的向量长度。

然后题目会生成两个向量A和secret,这里写个例子应该更清晰一点,因为我自己做这个题目的时候就很昏。

具体来说,A是一个如下的长为15的向量:

其中每个元素Ai是Rq中的随机多项式,长这个样子:

1 | 356602*x^255 + 4017611*x^254 + 3758030*x^253 + ... + 3299775*x^2 + 874450*x + 4059361 |

而secret是一个用Sample生成的长为15的向量(signal=0):

其中每个元素si是Rq中的系数仅有01,且1占比约为0.3的多项式,长这个样子:

1 | x^253 + x^252 + x^250 + ... + x^5 + x^3 + 1 |

然后靶机计算向量A和secret的内积,记为t,也就是:

但secret靶机是不会给我们的,因为其md5值会作为后来AES加密flag的密钥,但是靶机会给到我们A和t。在这之后,题目就会进入到本题的零知识证明的协议中,具体来说如下:

首先,证明方(prover)生成一个同样用Sample生成的长为15的向量y(与secret区别在于signal=1),计算出A和y的内积w,并同时给到我们和验证方:

在此之后,验证方(verifier)进行一次challenge(也就是零知识证明中,验证方要求证明方证明他拥有正确答案而发起的挑战),challenge的内容是,生成一个用Sample生成的多项式c(和secret中每个元素的生成方式相同,signal=0),并给到我们和证明方。证明方接收到本次挑战中的c后,需要用如下方式计算出一个向量z:

z也就可以说是证明方的证明材料,证明方将z发送给我们和验证方,验证方通过验证:

来检验证明方是否真的知道secret的值。

简单说一下这个零知识证明的协议为什么正确,我们将上方的式子代入到最后一个表达式中,就有:

所以其正确性是显然的,这说明证明方的确知道secret,否则z会是错误的。而证明方发送给验证方的消息有z和w。w很明显没有泄露secret的任何信息,而显然也没有办法通过向量z计算出secret,所以可以认为,证明方没有泄露任何有关secret的信息。这也就满足了我们刚才提到的零知识证明的目的:

一方向另一方证明他知道某个问题的答案,但在证明过程中却不透露答案的任何信息。

整个协议结束后,靶机将flag用secret的md5值作为AES密钥进行加密,并给出密文。因此,我们的任务就是在上述全部题目流程中,找到可利用点,从而计算出secret的值去进行AES解密。这大概可以分为以下几步:

获取ECC上的点

从上面的题目流程可以知道,我们需要提供一个ECC上的点用于初始化state。然而这个ECC是在模N下的,难以求解其上的二次剩余,所以也就很难得到其上某个点的坐标,因此我们第一步就是要分解N,而分解N的利用点就在于其三个素数的生成方式:

也就是:

敏锐一点的话可以看出其实能构造出一个更合理的形式:

而r也是个素数,所以式子用p、r来表示可以写作:

到这里就和sus那个题目的分解方式一模一样了,只是:

所以也就是从构造一个阶为r^3-1的乘法群,变到构造一个阶为r^2-1的乘法群而已。具体分解过程可以见:

Crypto趣题-RSA(一) | 糖醋小鸡块的blog (tangcuxiaojikuai.xyz)

得到N的分解后,我们就可以在以下三个曲线上分别找点,并crt起来就能得到题目里模N下的ECC上的点了。

利用next

next的过程是:

而如果我们能找到一个阶为3的点的话,那么就有:

就能达到一个目的:每次得到的随机数都相同,而如果每次生成的随机数均相同的话,对于Sample用signal=1生成的向量y来说,由于signal为1时会用next设置种子,因此y中的15个元素均是相同值。

而为了找到模N曲线下阶为3的点P,我们只需要在三条子曲线上分别找到阶为3的点,并crt起来就可以得到所需要的阶为3的P点。而在子曲线上找阶为3的点也很简单,以在模p的曲线上为例,我们只需要先找到其上的一个生成元Gp,并计算:

就可以得到模p曲线上阶为3的点了,但这就要求Ep的阶有3这个因子。同理,Eq、Er的阶必须都要有3,我们才能找到需要的点P。因此我们成功的概率仅有1/27,不满足时就要刷掉重来。

得到这样的P点后,y向量虽然未知,但是我们能知道的一点是:y向量中的15个元素全是相同的。

求y

因为y中15个元素均相同,记为y0,这时候再回看刚才的w的计算过程:

展开写这个向量内积,也就是:

也就是:

而我们又有w和A,因此就可以求出y0的值,也就得到了整个y向量。

求secret

有y向量后,由于我们知道z向量的值以及其计算方式:

所以直接就能得到secret值了。得到secret后就能求md5得到AES密钥,进而解密得到flag。

exp:

1 | from Pwn4Sage.pwn import * |

看了maple的博客了解到,其实不需要这个w也能做。这是因为当y相同时,将z向量中的每个元素均与最后一个元素作差,就能消去y的影响。然后接下来就有很多做法,比如由于s是仅由01构成的向量,因此可以通过得到的差值向量的系数看出secret对应幂次的项的系数,然后通过多组统计就能得到secret的完整值;又或者再联立t的产生式子,直接求出差向量过后就可以求出A的和然后解出secret。后面这个方法也就是原题flag中提到的RSIS的解决思路了。

此外还看到几个比较有趣的点:

- 在利用next那个步骤中,我们其实也可以求阶为5的P点,这是因为当阶为5时,有:

而P和-P的横坐标是相同的,所以ECPRNG产生的所有伪随机数仍然相同

商环下的多项式卷积运算应该是可以写成矩阵形式的,因此可能可以造格,然后用LLL直接规约出secret。但问题在于格的维度太大且q(4197821)不够大所以没有特别好的效果

shamir-for-dummies

题目来源:b01lersCTF 2024

题目:

1 | import os |

题目流程有点长,简单说一说:

- 连接上靶机后,题目随机生成512bit的素数p,以及4bit的素数n,保证p-1是n的倍数

- 以p为模数,生成一个度为n-1的多项式,其中常数项是secret的值,其余系数为未知随机值

- 可以与靶机交互,输入n个互不相同的横坐标,靶机会计算输入横坐标对应的多项式值(这里注意偷鸡是不可能的,限制死了只能输入互不相同的0-p的值,并且不能是0和p)

- 在n个点输入完毕后,靶机并不会返回给我们所有点对(否则就可以直接拉格朗日插值),而是会计算所有纵坐标的和,记为sum of shares

- 允许我们输入一个数字some_factor,靶机计算如下值,如果该值与secret相等则会给我们所有点对,由于可以拉格朗日插值,所以满足这个条件也就等价于给了我们flag:

那么现在问题就是:如何构造输入点的横坐标与最后的some_factor,去使得上述计算结果恰好为未知的常数项?

不妨回顾一下shamir密钥分享重建多项式的本质。对于一个度为n-1的多项式,如果能有n个互不相同的点对,那么可以通过解如下矩阵方程得到所有系数ai:

而对于题目来说,其计算的是所有纵坐标的和,也就等价于:

也就可以写成:

最终也就等于:

可以看出,无论我们选的n个横坐标的值究竟是多少,ns这个值永远是存在的,这也侧面说明对于some factor应该选择n才能得到s项。而要使得最终结果是ns,就要使剩余的所有和加起来模p下为0,而显然如果能使每个幂次和加起来均为0的话显然能使这一点成立。

而由于费马小定理的存在,a^(p-1)在模p下总是为1,因此我考虑简单构造等比数列。比如我取:

那么此时,对于所有幂次为1的和就有:

这是个公比为2^(p-1/n)的等比数列求和,其公式为:

同理可以验证剩余所有幂次和也均为0,所以就达到了目的。并且返回点对后也不需要再插值了,计算其和并自己求n的逆元相乘就得到flag。

1 | from Crypto.Util.number import * |

不过在看了休息师傅n次单位根的思路后:

b01lers CTF 2024] crypto/pwn 部分-CSDN博客

突然意识到这题还有更有趣的数学道理在里面,下面来阐述一下。

首先,对于模p下的n次单位根,sage可以用如下方式求解:

1 | res = GF(p)(1).nth_root(n, all=True) |

但是求解他的意义在哪里呢?这就是因为n次单位根的所有幂次和均为0,很容易就满足了我们刚才的要求,具体原因见下。

将n个n次单位根分别记为xi,那么利用这些单位根可以写出如下因式分解:

而由于等式两侧相同,因此等式两侧对应的所有多项式幂次前的系数均相同。也就是说,左侧x^1,x^2,…x^(n-1)的系数均为0,那么右侧对应幂次也应该均为0。

所以把右侧展开,可以轻松得到第一个幂次和为0的事实:

但是似乎并不能直接推出其他次方的幂次和也为0:

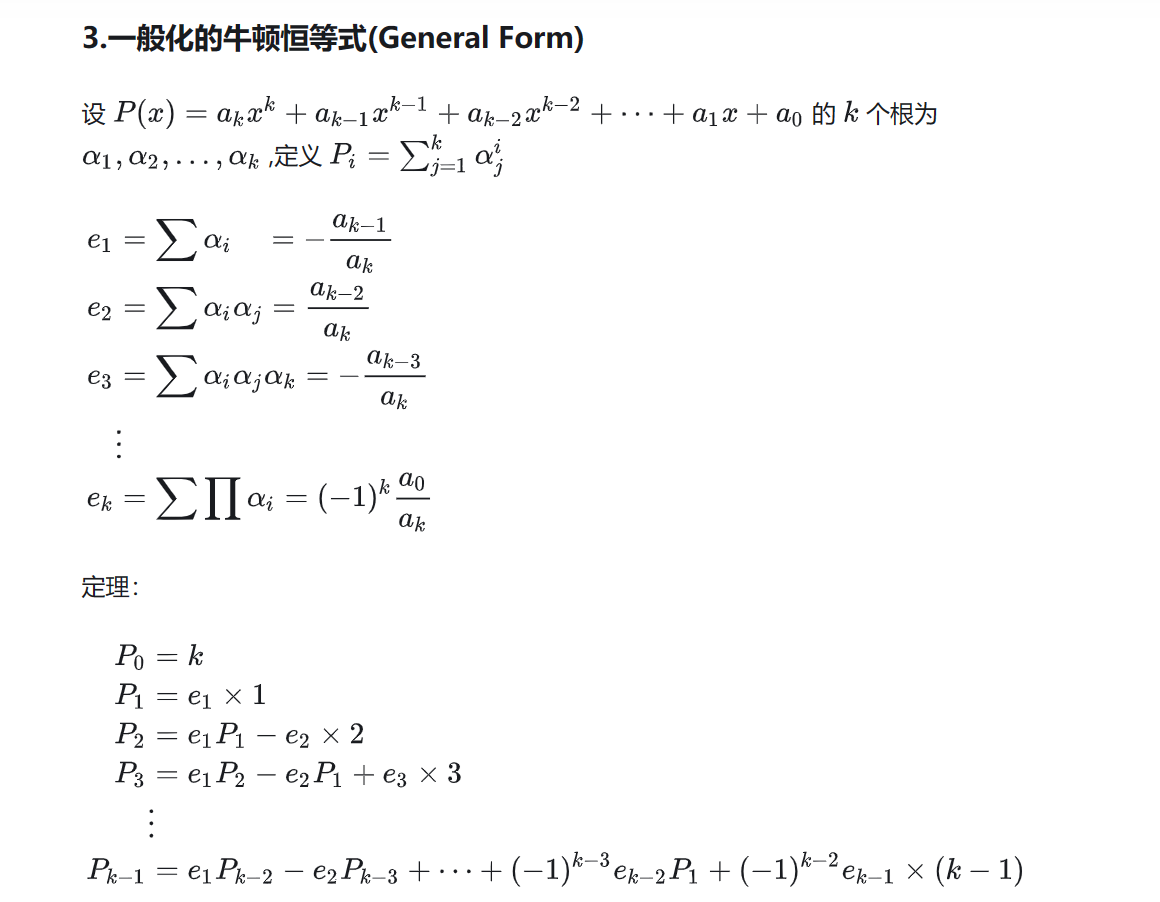

但是可以利用牛顿恒等式间接推出这个事实。关于牛顿恒等式的相关知识我在之前TPCTF的wp中有简单讲到:

2023-TPCTF-wp-crypto | 糖醋小鸡块的blog (tangcuxiaojikuai.xyz)

此处我们依然关注的是如下定理的应用:

将这些符号与本题对应起来,P(x)其实就是x^n-1,其n个根就是上面的所有n次单位根xi,而对这个式子的右侧多项式展开:

可以发现其x^k的对应系数就是上图的ek,而由于等式两侧多项式对应幂次前系数需对应相等的缘故,所以ek(0<k<n)也均为0。同时由于P1我们已经知道其为0了,所以这样往上递推就可以得到n次单位根的所有幂次和都为0的事实。

但是还可以进一步延申,因为有限域中的n次单位根其实构成一个循环群,并且其实显然可以发现,对于任意如下形式的t:

t都是n次单位根(因为显然有t^n=1)。因此当t是该循环群的生成元时,两种做法本质上是完全相同的,可以用如下示例程序简单验证:

1 | from Crypto.Util.number import * |

有一定概率输出false,此时是因为tt恰好等于1的缘故。